-

Яндекс: еще раз о безопасности

22 июля 2011 года | Яндекс

-

Похоже, рассказы о различных вредоносных кодах становятся своеобразной традицией Яндекса. Буквально месяц назад он описывал коды, в названиях которых содержалось слово yandex, но к поисковику они никакого отношения не имели. Теперь настало очередь вредоносного кода с хоста gotraf.net.

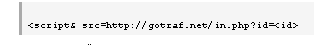

По недавнему сообщению Безопасного поиска Яндекса, одной из самых распространенных причин заражения сайта вредоносным кодом является взлом системы управления контентом и изменение исходных кодов. Сайты, работающие на CMS DataLife Engine, часто заражаются кодом, который добавляет на станицу тег < script >. Он проверяет наличие cookie с именем dle_password и присутствие в значении HTTP-заголовка User-Agent строки yandex, google, bot. В случае отсутствия вышеперечисленного, в код страницы вставляется

При посещении сайта, где CMS заражена данным серверным скриптом, в браузере автоматически исполняется браузерный скрипт, подгружаемый с хоста gotraf.net. Он пытается эксплуатировать уязвимости в популярных браузерах и сторонних продуктах, и в случае удачи, на компьютер пользователя загружается и устанавливается вредоносное ПО.

Узнать о том, как удалить со страницы вредоносный код и больше не дать его разместить, описаны в соответствующем разделе помощи. А найти зараженные страницы, можно, зарегистрировав сайт на Яндекс.Вебмастере.

Последние комментарии

mogzem: Полезная информация для родителей - на что обратит »

Вадим: Спасибо за новость »

Анастасия: Очень люблю такую маску! Кстати, мёд тоже :) Ещё я »

onlinemixx: А спецы америкосов стопроцентов уже давно имеют до »